Der Zugriff auf die Kommandozeile

Manchmal kommt man über die grafische Benutzeroberfläche eines Linux-Servers nicht weiter. Oder es dauert einfach zu lange. Dann können Sie per Kommandozeile und SSH auf einen Linux-Server zugreifen. Dazu gibt es zwei Möglichkeiten:

- Passwort oder

- Schlüssel

Der erste Weg ermöglicht sogenannte Wörterbuchangriffe (Brute Force) auf den Server. Leider sorgt dieser Weg sehr oft für eine Kompromittierung. Das heisst, der Manipulationen durch Unbefugte ist die Tür geöffnet. Genau das passiert häufig durch ein schlechtes Passwort. Deshalb Die andere massive Störung lautet: DOS oder DDOS. Hier überlastet der Server durch eine Vielzahl von unsinnigen Anfragen, zu denen das Durchprobieren von unzähligen Passtwortvarianten zählt. Denn auf diese unsinnigen Anfragen muss der Server jedesmal entsprechend reagieren, was Ressourcenb frisst. Deshalb ist der zweite Weg …

… die bessere Lösung

Obwohl es mehrere Wege gibt, ein Schlüsselpaar zu erstellen und dann auch damit zu arbeiten, konzentrieren wir uns in diesem Beitrag auf PuttyGen und Putty. Falls Sie diese Software noch nicht kennen, dann finden Sie hier den Download der Software für Windows …. Das Paket besteht u.a. aus PuttyGen zum Erzeugen von Schlüsselpaaren und Putty zum Verbinden mit Linux-Servern. Und so geht’s:

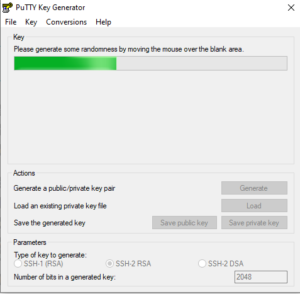

- Starten Sie den PuTTY Key Generator.Ein Schlüsselpaar wird erzeugt

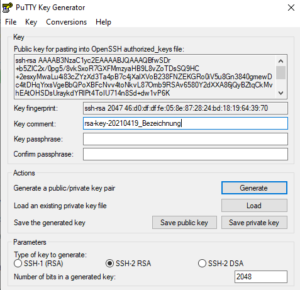

- Wählen Sie im Bereich Parameters das Verschlüsselungsverfahren SSH-RSA 2 aus.

- Tragen Sie im Feld Number of bits in a generated key: die gewünschte Verschlüsselungsstärke, wenigstens 2048, ein.

- Option 1: Geben Sie im Feld Key comment einen Kommentar ein.

- Option 2: Geben Sie im Feld Key passphrase ein Passwort ein und wiederholen Sie es.

- Klicken Sie auf Generate.

- Um den notwendigen Zufallsfaktor zu erzeugen, bewegen Sie den Mauszeiger im freien Bereich des Dialogfensters hin und her. Dadurch erstellen Sie das Schlüsselpaar.

- Markieren Sie den Public Key im Feld Public key for pasting into OpenSSH authorized_keys file. Dieser public key wird auf dem Server in der Datei authorized_keys gespeichert und dient beim Login der Authentifizierung.

- Kopieren Sie den public key in die Zwischenablage.

- Öffnen Sie den Editor und fügen Sie den Public Key ein.

- Speichern die Datei auf Ihrem Computer.

- Um den private key zu speichern, klicken Sie auf Save private key.

Wichtige Hinweise

Verwahren Sie den Private Key sicher, denn er wird beim Login „vorgezeigt“ und dient ebenfalls der Authentifizierung.

Mac-Anwender finden hier eine kurze Anleitung: https://www.heise.de/tipps-tricks/SSH-Key-erstellen-so-geht-s-4400280.html

Der Umgang mit einem SSH-Client wie Putty, WinSCP oder Transmit, Filezilla etc. sollte jedem Entwickler oder Admin geläufig sein.