Seitdem Google und auch der Gesetzgeber das Vorhandensein eines SSL-Zertifikates für eine WebSite verlangen, haben wohl die meisten WebSites irgendein SSL-Zertifikat. Aber ist damit alles auch erledigt? Ja, denken die meisten. Doch die richtige Antwort lautet: Nein. Warum das so ist, wollen wir uns einmal etwas genauer ansehen. Kommen Sie also mit auf die Tour der „Nebensächlichkeiten“. Dabei erfahren Sie, was für Sie noch alles auf der „To-Do-Liste“ steht.

Was ist ein Server-/SSL-Zertifikat?

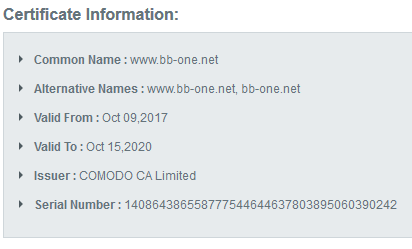

Es gibt verschiedene Klassen von SSL-Zertifikaten. Sie unterscheiden sich in der Aussagekraft des Zertifikats. Demnach bestätigen die einfachsten Zertifikate lediglich eine Domain bzw. einen Host (bb-one.net, ist laut Definition auch für www.bb-one.net gültig). Andere hingegen bestätigen die dahinter stehende Organisation (BB-ONE.net GmbH). Und wieder andere bestätigen beliebige Hosts unterhalb einer Domain (*.bb-one.net). Somit haben wir im wesentlichen also drei Zertifikatsklassen.

Wie beantragt man ein Zertifikat?

Natürlich könnten Sie sich rein theoretisch ein Zertifikat auch selbst erzeugen. Technisch gesehen kann das genauso gut sein wie ein Zertifikat, welches eine sogenannte Certificate Authority (CA) ausgestellt hat. Allerdings haben selbst erzeugte Zertifikat große Akzeptanzprobleme, weil Ihnen als Aussteller niemand eine bescheinigte Glaubwürdigkeit abnimmt. Deshalb ist mit einer Ablehnung von Web-Browsern und Mail-Cients fest auszugehen.

Zu einem aussagefähigen SSL-Zertifikat, ausgestellt von einer CA, kommen Sie mit den folgenden Arbeitsschritten:

- Auf dem Server wird ein Schlüsselpaar erzeugt: ein privater und ein öffentlicher Schlüssel

- Daraufhin wird eine Anforderungsdatei erzeugt und mit dem öffentlichen Schlüssel unterschrieben.

- Die beauftragte CA übernimmt diese Anforderungsdatei und überprüft, ob sie für die Domain ein Zertifikat erzeugen darf (siehe weiter unten). Dazu gehört auch, ob ein entsprechend codierter DNS-Eintrag vorliegt. Diesen muss der DNS-Verwalter umzusetzen, also Ihr Domain-Provider oder Hoster.

- Nachdem die CA das Vorhandensein des DNS-Eintrags überprüft hat, wird das Zertifikat erzeugt und dem Antragsteller übergeben.

Wer ist eine ‚Certificate Authority‘?

Eine Certificate Authority ist eine Firma oder eine Organisation, die ihrerseits eine erstklassige, von Dritten bestätigte Reputation haben sollte. Darüber hinaus muss diese Organisation die Technik, mit der sie Zertifikate ausstellt, nach bestimmten Vorgaben betreiben. Der damit verbundene Aufwand ist erheblich.

Die CA kontrolliert nämlich, ob der Beantragende berechtigt ist, ein Zertifikat für die jeweilige Domain oder den Host zu beantragen. Hierbei gibt es verschiedene Methoden, die sich im Aufwand deutlich unterscheiden. Eine Methode verlangt zum Beispiel vom Antragsteller, dass er einen bestimmten Eintrag in der Zonendatei bzw. im zuständigen Nameserver vornehmen oder dies veranlassen kann. Dabei geht die CA davon aus, dass Nameserver-Betreiber und Domainverwalter identisch sind. Diese Annahme setzt wiederum voraus, dass zwischen dem Domain-Verwalter, der hier identisch mit dem Zertifikats-Beantragenden ist, und dem Domain-Eigentümer eine entsprechende Vereinbarung besteht. Gemeint ist damit die sogenannte AV-Vereinbarung, also der Vertrag zur Auftragsverarbeitung im Sinne der DSGVO.

Eine andere Methode verlangt, dass die CA direkt auf dem jeweiligen Server schreiben darf. Das Verfahren wird lediglich von einer CA angewendet und ist sicherlich nicht nach jedermanns Geschmack. Oftmals verlangen die CAs bei Zertifikaten, für eine Organisationen oder Firmen die Vorlage von Dokumenten zum Identitätsnachweis. Dazu gehören zum Beispiel Handelsregister-Auszüge, die zu hinterlegen sind.

Zertifikat und DNS – wie gehört das zusammen?

Die Domain-Verwaltung bzw. die DNS-Verwaltung und SSL-Zertifikate haben einiges miteinander zu tun. Wir führten bereits aus, dass die Berechtigung zum Beantragen eines Class1-Zertifikates meist über einen codierten Eintrag im DNS überprüft wird. Umgekehrt wird aber auch festgelegt, WER oder genauer gesagt welche CA ein Zertifikat für die jeweilige Domain ausstellen darf.

Warum stehen die CAs unter strenger Beobachtung?

Dieses Verfahren führte man ein, nachdem die damalige CA Symantec, eigentlich bekannt für ihren Virenscanner, mehrfach dabei ertappt wurde, Zertifikate ohne jegliche Berechtigung ausgestellt zu haben. Dummer Weise übrigens sogar für Google. Daraufhin startete Google einen regelrechten Krieg gegen Symantec. Danach mochte niemand mehr Symantec so recht vertrauen. Das galt natürlich dann auch für die von Symantec ausgestellten Zertifikate. Allen Resellern des Anbieters entzog man kollektiv ebenfalls das Vertrauen. Deshalb führte man also ein Verfahren ein, mit dessen Hilfe jeder öffentlich prüfen kann, wer für die jeweilige Domain ein Zertifikat ausstellen darf.

Das schreibt Wikipedia dazu:

DNS Certification Authority Authorization (CAA) verwendet das Domain Name System, um dem Besitzer einer Domain die Möglichkeit zu bieten, gewisse Zertifizierungsstellen (CAs) dazu zu berechtigen, ein Zertifikat für die betroffene Domain auszustellen. CAA Records sollen verhindern, dass Zertifikate fälschlicherweise für eine Domain ausgestellt werden.

Dazu werden bestimmte Einträge ins DNS geschrieben. Das sieht dann beispielsweise so aus:

bb-one.net. IN CAA 0 issue "sectigo.com"

Sectigo ist der neue Markenname für Comodo, eine der größten CAs. Jeder anderen CA ist es also verboten, ein Zertifikat für diese Domain auszustellen. Zusätzlich wird gerne festgelegt, wen man bei Verstössen informieren kann: